Der bekannte Entwickler Maschell hat ein Versäumnis im Betriebssystem der Wii U entdeckt, mit dem sich jeder installierte Titel beliebig modifizieren lässt, ohne, dass die Signatur geprüft wird. Dabei handelt es sich quasi um eine kostenlose Alternative zu haxchi.

Im April arbeitete Maschell an einem Update für JNUSLib und entdeckte, dass einige Flags in der Dateisystem-Tabelle (FST) der Titel undokumentiert sind. Dabei handelt es sich um den sogenannten "Hash Mode", der angibt, wie ein Titel vom System geprüft wird.

Mit contenthax (haxchi) können Dateien im "content"- und "meta"-Ordner nach der Installation beliebig modifiziert werden, da diese nur während der Installation geprüft werden (Hash Mode 2). Dies trifft nicht auf Discs zu.

Mit contenthax (haxchi) können Dateien im "content"- und "meta"-Ordner nach der Installation beliebig modifiziert werden, da diese nur während der Installation geprüft werden (Hash Mode 2). Dies trifft nicht auf Discs zu.

Das ermöglicht leider nicht das beliebige Austauschen von Dateien im "code"-Ordner, der unter anderem die Binary des Titels enthält. So könnte man nämlich einfach die RPX mit der eines Payload-Launchers austauschen. Das bedeutet erst einmal, dass Fehler in den einzelnen Titeln gefunden werden müssen (bspw. im DS-Emulator => haxchi). Der Hash dieser Dateien ist nämlich in der TMD (quasi das "Inhaltsverzeichnis" des Titels) gespeichert, die auch während des Startens geprüft werden (Hash Mode 1).

Vereinfacht erklärt bedeutet das als Konsequenz:

- Hash Mode 1: Prüfe während Installation und Start

- Hash Mode 2: Prüfe nur während der Installation

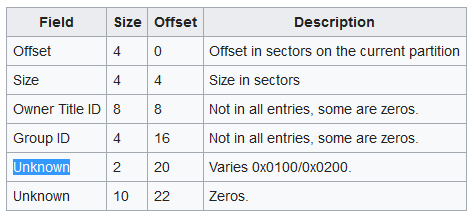

Die Dateisystem-Tabelle, die alle Dateien des Titels inkl. ihres Hash Modes angibt, ist im "code"-Ordner in der "title.fst" gespeichert und der Hash davon befindet sich in der TMD. Allerdings hat es Nintendo versäumt, die title.fst zu überprüfen und somit kann diese einfach modifiziert werden. Mit "FailST" wird die "title.fst" also so abgeändert, dass jede Datei den Hash Mode 2 benutzt, also nicht während der Ausführung geprüft wird – dies ermöglicht das Austauschen der RPX im "code"-Ordner mit der eines Payload-Launchers!

Eine umfangreichere Erklärung wird Maschell bald veröffentlichen. ist jetzt online! Den "Fehler" teilte er unter anderem mit NexoCube/Rambo6Glaz, der diesen öffentlich machte, obwohl abgesprochen war, dass zuerst eine stabile, getestete Umgebung bereitgestellt werden soll. Dass Maschell vorher über diesen Exploit verfügte, können wir bestätigen.

In Kürze wird ein Installer veröffentlicht, der die nutzlose "Gesundheits- und Sicherheitswarnungen"-Anwendung zum "payload.elf"-Launcher abändert. Eine gute, kostenlose Alternative zu haxchi! Allerdings könnte Nintendo diesen Exploit trivial per Update patchen, weswegen unbedingt ein Update-Blocker-DNS eingerichtet werden sollte.

Ein Beispielvideo kann auf YouTube gefunden werden.