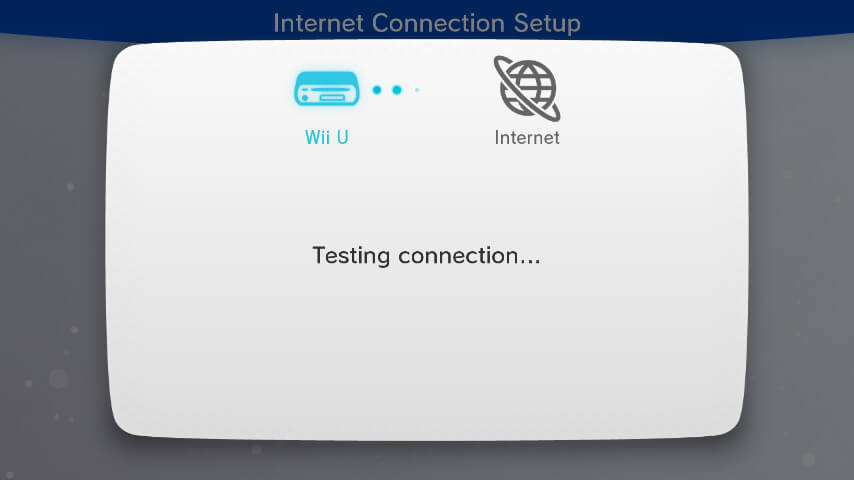

GaryOderNichts hat einen neuen Kernel-Exploit präsentiert, der eine Schwachstelle im DNS-Client der Wii U ausnutzt. Mittels DNS wird zu einem Domain-Namen die zugehörige IP-Adresse ermittelt.

DNS-Exploit für die Wii U.

Bei dem Netzwerk-Stack der Wii U handelt es sich um eine modifizierte Version von NicheStack, welches von InterNiche Technologies entwickelt wurde. Erst vor zwei Jahren wurde die Schwachstelle CVE-2020-25928 bekannt; ein Heap-Buffer-Overflow, der zu Remote-Code-Execution führen kann. Konkret muss ein modifiziertes DNS-Paket gesendet werden, welches in einen Puffer mit fester Größe geladen wird – dabei wird die tatsächliche Größe allerdings nicht überprüft. Es stellte sich heraus, dass Nintendo diesen Bug sogar schon selbst behoben hatte – allerdings nicht vollständig. Den vollständigen Write-Up findet ihr auf dem Blog von GaryOderNichts.

Das Ende vom Lied: Eine neue, einfache Möglichkeit, bspw. Aroma einzurichten. Auf GitHub findet ihr auch eine Anleitung, wie ihr DNSpresso selbst hosten könnt.