Das ReSwitched-Team hat heute zwei große Ankündigungen gemacht: Ihnen ist die TrustZone Code-Ausführung auf der aktuellen Switch-Firmware 4.1.0 und ein Coldboot-Exploit per Software gelungen.

Das ReSwitched-Team hat heute zwei große Ankündigungen gemacht: Ihnen ist die TrustZone Code-Ausführung auf der aktuellen Switch-Firmware 4.1.0 und ein Coldboot-Exploit per Software gelungen.

Nochmal zur Erinnerung: TrustZone verwaltet die gesamte Hardware und die Crypto der Nintendo Switch – damit ist Zugriff auf alles möglich. Motezazer, ktemkin und SciresM ist die TrustZone Code-Ausführung auf der aktuellen Switch-Firmware 4.1.0 gelungen. Der letzte Stand war, dass ein Fehler im Memory-Controller nicht mehr ausgenutzt werden konnte.

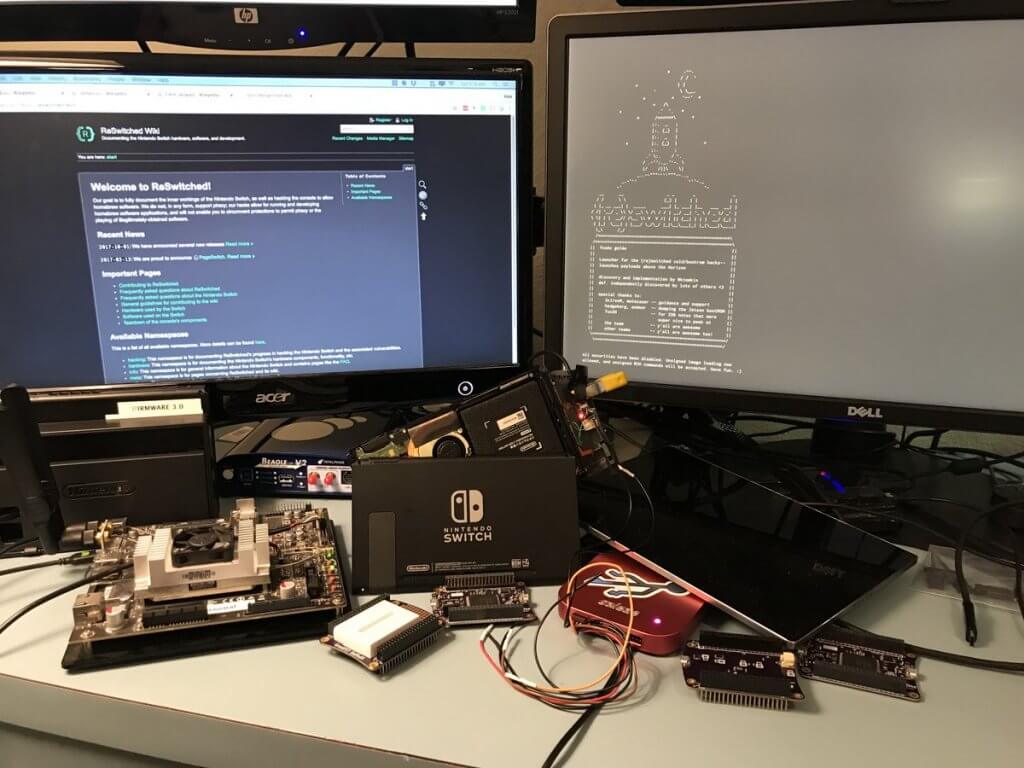

"Fusée gelée" heißt der Coldboot-Exploit, den Kate Temkin entdeckt und implementiert hat. Mit einem Coldboot-Exploit kann Code direkt beim Start des Systems ausgeführt werden. Bei diesem Exploit handelt es sich um einen Software-Bug – es wird also kein Hardmod benötigt! Ein dreisekündiges Video dazu findet ihr auf YouTube. Dieser Exploit betrifft alle Tegra-X1-Geräte.

Natürlich ist ein Update jetzt absolut nicht mehr empfohlen! Das ist ein extrem schneller Fortschritt und man kann das ReSwitched-Team nur beglückwünschen!

Wer Updates blocken will sollte beide DNS-Server seiner Switch auf "173.255.238.217" setzen.

SciresM hat wie versprochen einen Write-Up des TrustZone-Exploits von ihm und motezazer für die Switch-Firmware 1.0.0

SciresM hat wie versprochen einen Write-Up des TrustZone-Exploits von ihm und motezazer für die Switch-Firmware 1.0.0  Dem ReSwitched-Team ist der ARM-TrustZone-Zugriff auf der Nintendo Switch bis zur Firmware 3.0.2

Dem ReSwitched-Team ist der ARM-TrustZone-Zugriff auf der Nintendo Switch bis zur Firmware 3.0.2