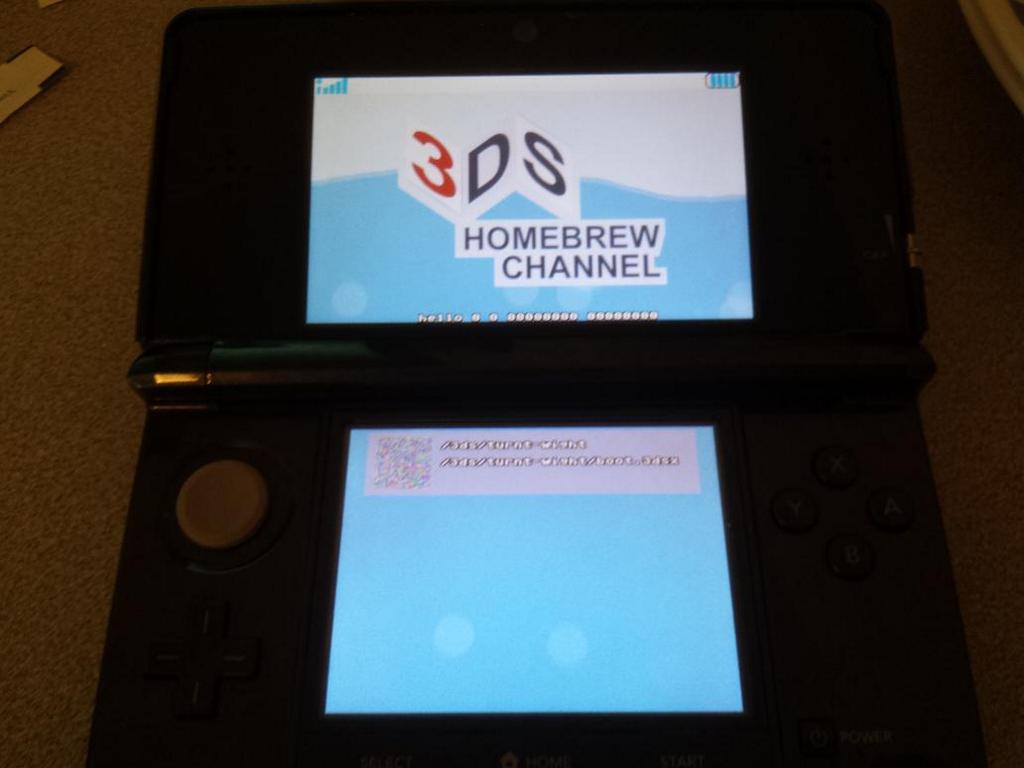

Bereits Ende März zeigte Smealum einen Exploit, der auf der Firmware 6.3 funktioniert. In nächster Zeit erscheint ein funktionierender Exploit für die aktuellste Firmware. Heißt: Homerbew auf dem 3DS wird endlich möglich sein!

Bereits Ende März zeigte Smealum einen Exploit, der auf der Firmware 6.3 funktioniert. In nächster Zeit erscheint ein funktionierender Exploit für die aktuellste Firmware. Heißt: Homerbew auf dem 3DS wird endlich möglich sein!

Wir schreiben das Jahr 2008. Im Februar veröffentlichte Team Twiizers den Twilight Hack, den ersten, funktionierenden Exploit für die meistverkaufte Konsole: der Wii. Nun schreiben wir das Jahr 2014. Vor 3 Jahren veröffentlichte Nintendo den 3DS., die erste tragbare Konsole mit 3D. Schon seit dem Release wird (wie bei jeder Konsole) nach Schwachstellen gesucht, um eigenen, unsignierten Code auszuführen.

Die Firmware 4.1 – 4.5, die vom Mai bis Dezember 2012 erschienen, hatten einen schwerwiegenden Fehler. Erst nur ein Gerücht, später Realität: die erste Flashkarte, die im 3DS-Modus läuft erscheint: die Gateway 3DS. Da sie rein auf Piraterie ausgelegt war, nur auf der alten Firmware funktionierte und schlicht zu teuer war, wurden die Rufe nach einem Softmod immer lauter. Und so geschah es: Ende März 2014 zeigt der Entwickler smealum den weltweit ersten 3DS-Exploit, der auf der aktuellen Firmware funktioniert. "Der größte Fund in der Geschichte von 3DS-Homebrew".

Damals war man sich noch unsicher, ob der Exploit überhaupt auf der Version 7.1 läuft. Ende Juli kam richtig Fahrt auf und smealum twitterte, was das Zeug hält und bestätigte, dass der Exploit auch auf der aktuellen 3DS-Firmware v8.1.0-19 läuft. Sogar auf allen Regionen!

confirmed 100% working on 8.1.0-19E ! we're getting closer 🙂

— smea (@smealum) August 18, 2014

(this means it works on EUR, USA and JPN consoles; can't say for taiwan or korean consoles)

— smea (@smealum) August 20, 2014

SSSpwn selbst wird keine Piraterie erlauben. Der Exploit hat genug Freiraum, um Homebrew-Code im ARM11-Modus laufen zu lassen, aber nicht genug, um Backup-Loader zu ermöglichen. So sollen auch Bricks verhindert werden.

ok i'd like to make one thing clear : our homebrew menu cannot load roms. the pics you might have seen showed a test for ICON parsing code

— smea (@smealum) August 20, 2014

Der Exploit funktioniert so:

Um unsignierten Code auszuführen, benötigt man 2 Exploits: Den “mset DS user settings” Exploit, den smealum und Flashkarten benutzen und den “FIRM exploit”, welcher in der Firmware 5.0 gefixt wurde (deshalb funktionieren 3DS-Flashkarten nur bis 4.5). Ohne den FIRM-Exploit ist der erste Exploit nutzlos, weil man dann keinen unsignierten Code ausführen kann. SSSpwn ersetzt den FIRM-Exploit und kann unsignierten Code ausführen, der erste Exploit (der “mset DS user settings” Exploit) klappt nach wie vor.

Der Exploit steht kurz vor der Veröffentlichung, lange wird es nicht mehr dauern. Smealum stellt noch den Exploit fertig und am Homebrew-Menü wird bereits auch gearbeitet.

in order for me to focus on the core exploit work that remains to be done, @gemisisDev is taking over hb menu development ! design not final

— smea (@smealum) August 19, 2014

Wir sind schon gespannt auf den baldigen Release und freuen uns über die ganzen 3DS-Homebrews!