Nintendo hat die Switch-Firmware 8.0.0 freigegeben und den TrustZone-Exploit "deja vu" endgültig gepatcht.

Nintendo hat die Switch-Firmware 8.0.0 freigegeben und den TrustZone-Exploit "deja vu" endgültig gepatcht.

Das heißt:

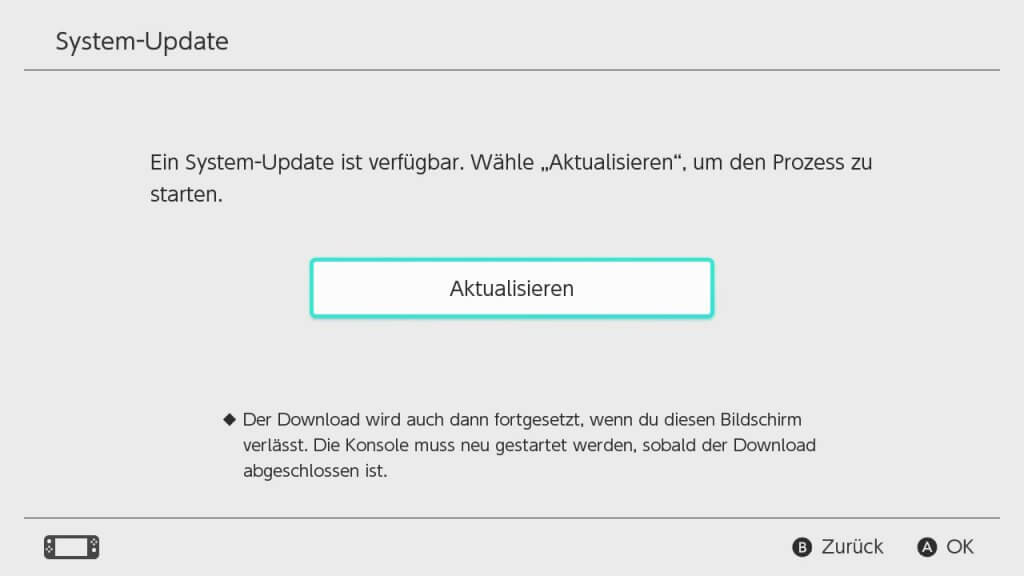

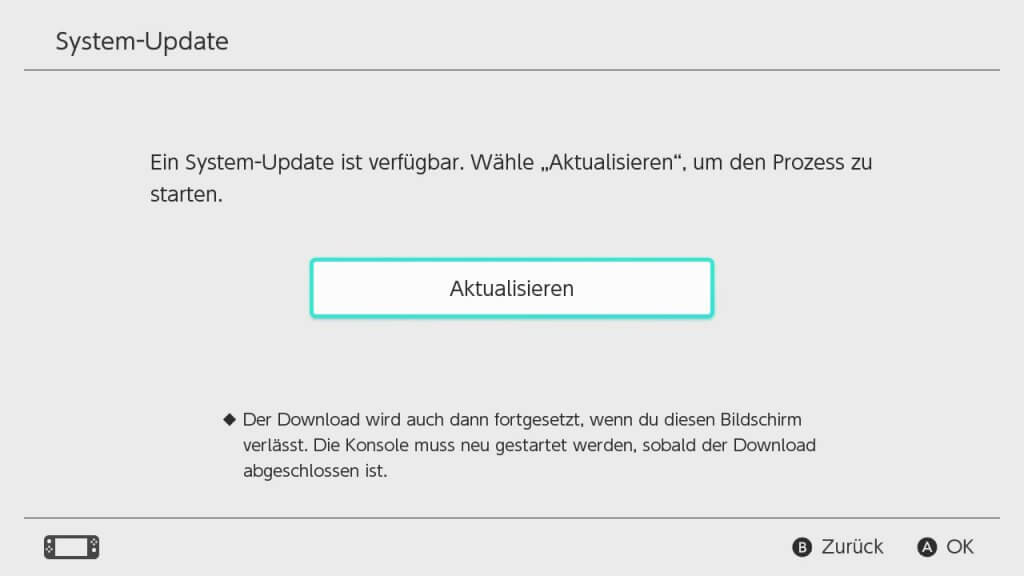

- Für Besitzer einer ungepatchten Switch MIT dem RCM-Bug: Wartet, bis Atmosphère (und die Sigpatches) aktualisiert wurden

- Für Nutzer mit einer gepatchten Switch OHNE den RCM-Bug: Updated NICHT! Das ist eure letzte Chance auf eine Custom Firmware! Auf 8.0.0+ gibt es keine TrustZone-Bugs mehr!

Wer sehr geduldig war und auf der Firmware <= 4.1.0 ist, wird in einigen Tagen eine CFW per deja vu auf seiner gepatchten Switch starten können. Für <= 7.0.1 dauert es etwas länger, da SciresM leider eine Festplatte letzten Sommer abgeraucht ist. Auch User mit dem RCM-Bug können deja vu nutzen – nur ist es aufwändiger, als Jig + USB zu benutzen. Noch ein wichtiger Hinweis: Nutzer mit einer gepatchten Switch sollten auf gar keinen Fall AutoRCM aktivieren, da dies zu einem Brick führt (logischerweise, da man keine Payloads mehr über USB senden kann).

Da es im Internet schon einige Gerüchte gab will ich das auch nochmal ansprechen: Wer eine UNGEPATCHTE Switch (also eine mit dem RCM-Bug) hat und momentan AutoRCM aktiviert hat UND dann auf 8.0.0 updated muss KEINEN BRICK befürchten, egal was anderswo behauptet wird!

Was ist neu?

Kommen wir jetzt zum eigentlichen Kern des Updates: die neuen Features!

Spiele lassen sich nun sortieren, wenn sich mehr als 13 Titel im HOME-Menü befinden. Konkret lässt sich nach "zuletzt gespielt", "am längsten gespielt", dem Titel und Publisher sortieren. Auch wurde eine "Alle News anzeigen" Option hinzugefügt, mit der alle momentan verteilten News angesehen werden können – die Option findet ihr in News -> Kanäle -> Mehr anzeigen.

15 neue User-Icons von Splatoon 2 und Yoshi’s Crafted World stehen nun zur Verfügung. Zudem lassen sich einzelne Speicherdaten zwischen zwei Switch-Konsolen transferieren. Die Speicherdaten werden anschließend auf dem Quell-System gelöscht.

Neben einem Zoom-Feature für Leute mit schlechten Augen wurde die Option hinzugefügt, die Switch nicht aus dem Standby aufzuwecken, wenn der Netzstecker gezogen wird. Dies betrifft auch das Herausziehen aus dem Dock. Zu den Altersbeschränkungen wurde der VR-Mode hinzugefügt und als Region stehen nun auch Hong Kong, Taiwan und Südkorea zur Verfügung.

Ein Update für die Joy-Con steht ebenfalls bereit.

Nintendo hat die Switch-Firmware 8.0.0

Nintendo hat die Switch-Firmware 8.0.0

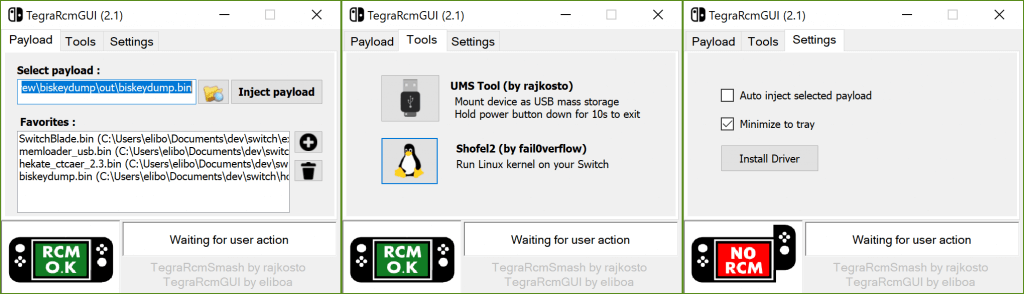

SciresM hat

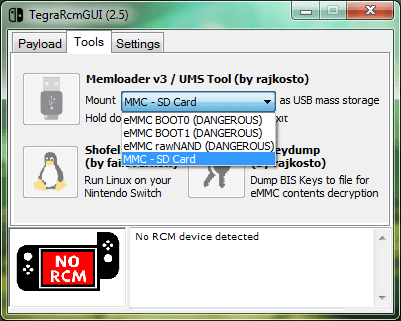

SciresM hat  Rajkosto hat TegraRcmSmash

Rajkosto hat TegraRcmSmash

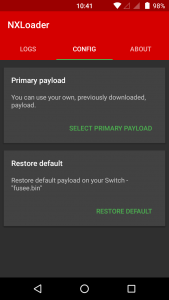

DavidBuchanan314 hat den NXLoader für Android

DavidBuchanan314 hat den NXLoader für Android