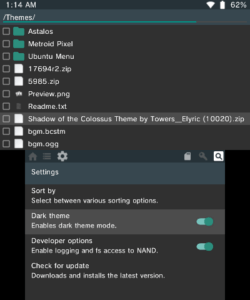

Downloads werden nun im Hintergrund durchgeführt, sodass weiter gestöbert werden kann und ein SD-Icon wurde hinzugefügt, welches darauf hinweist, dass diese Homebrew von Universal Updater aktualisiert werden kann. Ferner wurden die Suchfilter überarbeitet, der Speicherort von FIRMs lässt sich festlegen und 3DSX können in einen Unterordner abgelegt werden. Auch wurde ein Absturz behoben, sowie die aktuelle Uhrzeit und der Akkustand zur oberen Leiste hinzugefügt.

Näheres im Changelog.

Changelog

What's new? * Now when you select something to download it'll just add it into the queue to download in the background so you can continue using the rest of the app while it installs! * You can also now add all items from the current search / filter into the queue at once from the Search and Filters tab * * When something is installed for the first time now it'll add an SD card icon next to the installed entry, only entries with the SD card icon will be updated when using this * When filtering you can now choose whether to only show items that match all of the selected filters or anything that matches any filter * The current time and battery level are now shown on the top bar * You can now set a custom location for FIRMs to be installed to * You can now choose to install 3DSX files inside a folder of the same name instead of directly to the set folder * You can now cancel installs and it'll clean up the current step and stop * Portuguese (Portugal) has be re-enabled as it's now mostly translated * Added themes (currently only two preset ones, custom will likely come soon™) Bug fixes * Fixed a crash on trying to write a negative amount to a file if an error occurred while extracting