Ein neuer Wii U Coldboot-Exploit mit dem Namen "Paid the Beak" wurde veröffentlicht, der einen Fehler in SDBoot1 ausnutzt, um unsignierten Code auszuführen. Damit lassen sich u.a. Bricks beheben.

Ein neuer Wii U Coldboot-Exploit mit dem Namen "Paid the Beak" wurde veröffentlicht, der einen Fehler in SDBoot1 ausnutzt, um unsignierten Code auszuführen. Damit lassen sich u.a. Bricks beheben.

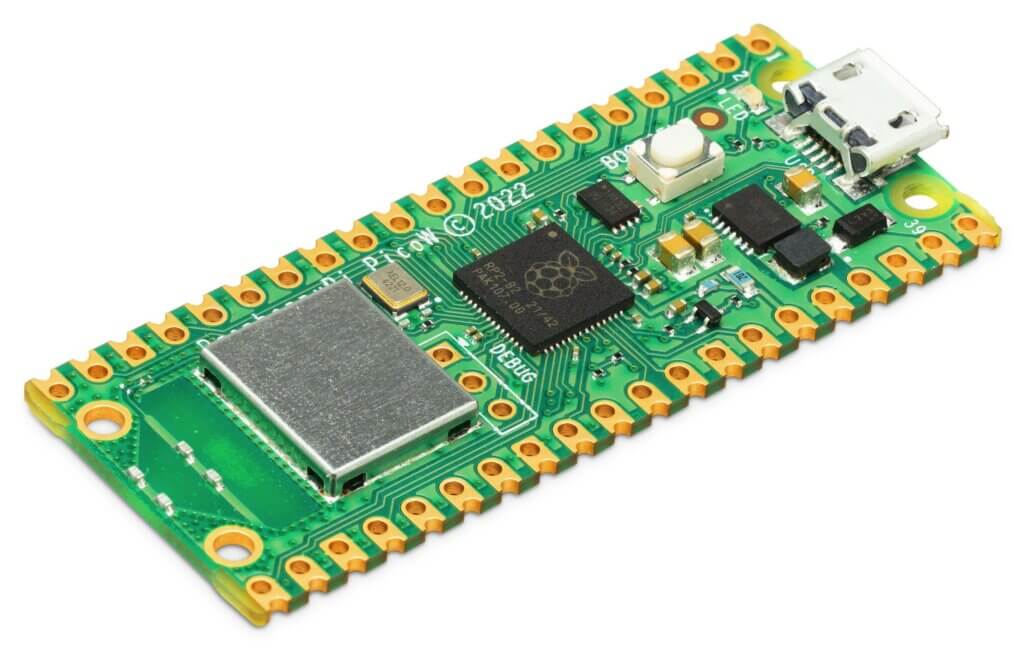

SDBoot1 ist eine Funktion, die in der Fabrik genutzt wurde, um die Konsole zu reparieren und das initiale System der Wii U aufzusetzen. Um SDBoot1 auszulösen, muss das "UNSTBL_PWR"-Flag gesetzt werden, was Nintendo mithilfe eines "Battery-Jigs" getan hat – ein ähnliches Konstrukt seht ihr im Bild oben. Dieser Jig wird in den CR2032-Battery-Slot der Wii U gesteckt und kann mithilfe eines Raspberry Pi Picos oder eines PICAXE 08M2 simuliert werden. Allerdings muss für den Exploit eine SD-Card benutzt werden, die kleiner gleich 2 GB groß ist.

Ein Video dazu kann auf YouTube gefunden werden. Das vollständige Write-Up, die Erklärung und notwendige Software sind auf ConsoleBytes.com verfügbar. Den Code findet ihr auch auf GitHub.

Dies ist eine Team-Arbeit von DeadlyFoez, Rairii, Kelly und Jan-Hofmeier.