Pirater12 hat eine nützliche Homebrew für den 3DS veröffentlicht, die automatisch eine Custom Firmware mit boot9strap installiert!

Das hier ist die erste Version – Interessierte sollten vielleicht noch warten, bis eventuelle Fehler ausgemerzt wurden.

Logischerweise funktioniert das Ganze nur von der 3DS-Firmware 9.0.0 bis 11.3.0. Die "ocs.3dsx" muss in "boot.3dsx" umbenannt und dann bspw. über Soundhax gestartet werden.

Wir empfehlen Anfängern das Tool NICHT, da es niemandem etwas nützt, wenn nur ein Tool ausgeführt, wo draugeklickt wird und alles von alleine passiert. Natürlich soll dabei auch was gelernt werden und das passiert am besten, wenn das ganze manuell durchgeführt wird. Wer nur auf das schnelle, illegale Herunterladen von Spielen aus ist, sollte diese Webseite umgehend verlassen – so etwas wird hier nicht unterstützt!

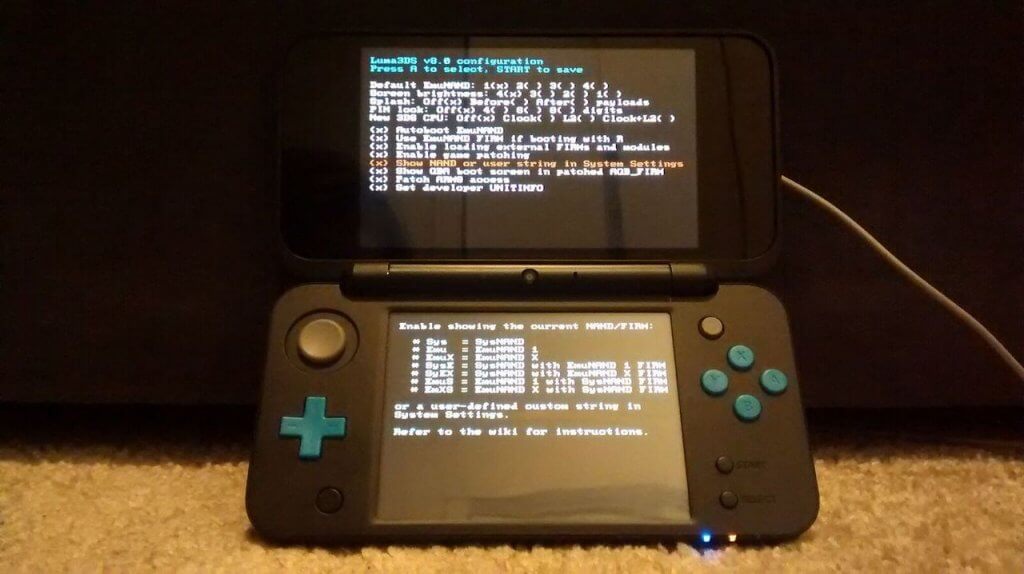

Das Tool macht dann folgendes:

- boot9strap wird installiert

- Luma3DS wird installiert

- Nach einem Neustart läuft die CFW und OCS kann erneut ausgeführt werden…

- …dann werden FBI, Anemone3DS, DSP1, GodMode9 und Luma3DS Updater heruntergeladen und installiert

Danke an yNEX für den Hinweis!

NIS hat den Upload des Userland-Exploits "

NIS hat den Upload des Userland-Exploits " Wer einen Nintendo DS oder DSi sein Eigen nennt, kann jetzt auch Ntrboot mit diesem auf eine kompatible Flashkarte flashen.

Wer einen Nintendo DS oder DSi sein Eigen nennt, kann jetzt auch Ntrboot mit diesem auf eine kompatible Flashkarte flashen. Die Anfang August veröffentlichte

Die Anfang August veröffentlichte  JumpCallPop hat einen neuen Browser-Exploit für die aktuelle Wii-U-Firmware 5.5.2

JumpCallPop hat einen neuen Browser-Exploit für die aktuelle Wii-U-Firmware 5.5.2  Gestern

Gestern

Am 18. Juli 2017 erschien das

Am 18. Juli 2017 erschien das  Das 5.5.2-Update, welches letzte Woche für die Wii U

Das 5.5.2-Update, welches letzte Woche für die Wii U  Nintendo hat ganz überraschend ein neues Update für die Wii U

Nintendo hat ganz überraschend ein neues Update für die Wii U