Es gibt keine Ladebildschirme mehr, denn Bilder und Metadaten werden nun on-the-fly heruntergeladen, wenn sie benötigt werden! Beim Extrahieren von ZIPs wird außerdem eine Fortschrittsleiste eingeblendet und wenn "L"/"R" beim Start mehrmals gedrückt wird, wird ein Recovery-Modus aufgerufen. Nebenbei wurden noch zahlreiche Fehler behoben.

Wii-U-Nutzer werden möglicherweise zwei Einträge im Homebrew Launcher sehen – das ist beabsichtigt und einer von beiden muss gestartet werden, um das zu beheben.

Changelog

* No more loading screen! Images and metadata are now downloaded on-the-fly, and you are dropped immediately into the app listing (by rw-r-r_0644!) * Abstracted UI components into the standalone library Chesto * * Chesto is a declarative, element-based library for creating lightweight user interfaces in SDL2. Along with the App Store console client, it also powers vgedit. * * Chesto uses resinfs rather than switch/wiiu romfs for storing and loading compressed assets from memory (by rw-r-r_0644) * * Want to give it a try? Have a peek at CompuCat's example, ChestoTesto! * Shows progress while extracting files from the zip package * Detailed Credits page to fairly highlight importance of people's contributions in the scene * Recovery mode added, accessed by pressing repeatedly L/R immediately after launching * Bugfixes and Oversights * * Fixes issues when package structure totally changes (libget#8) * * Sorting button no longer occasionally crashes * * Files download to disk to avoid being stored in memory (Thanks TotalJustice!) * * Onscreen quit button added (Thanks jacquesCedric!) * Platform Specific * * Switch: Uses https for default Switch repo (sorry for dragging feet on this!) * * Switch: Themes are now excluded from the "All Apps" category * * Switch: If launched in applet mode, uses Wii U style banners * * Wii U: Fix crackling/popping during music playback (by Quarktheawesome) * * Wii U: Fix bug that duplicates appstore entries in HBL upon upgrading... (see Notice*) * * * TL;DR: after updating on Wii U there will be two appstore apps in HBL. Launching either one will work, and it will clean up the extra one * Move primary development from GitHub to GitLab * * We’ll continue to upload releases to GitHub for the moment, but that repo will eventually be deprecated and direct users to GitLab. ↩︎

Nintendo hat ein Update für den 3DS

Nintendo hat ein Update für den 3DS

AileenLumina und DavidBuchanan314 haben Python auf die Nintendo Switch

AileenLumina und DavidBuchanan314 haben Python auf die Nintendo Switch

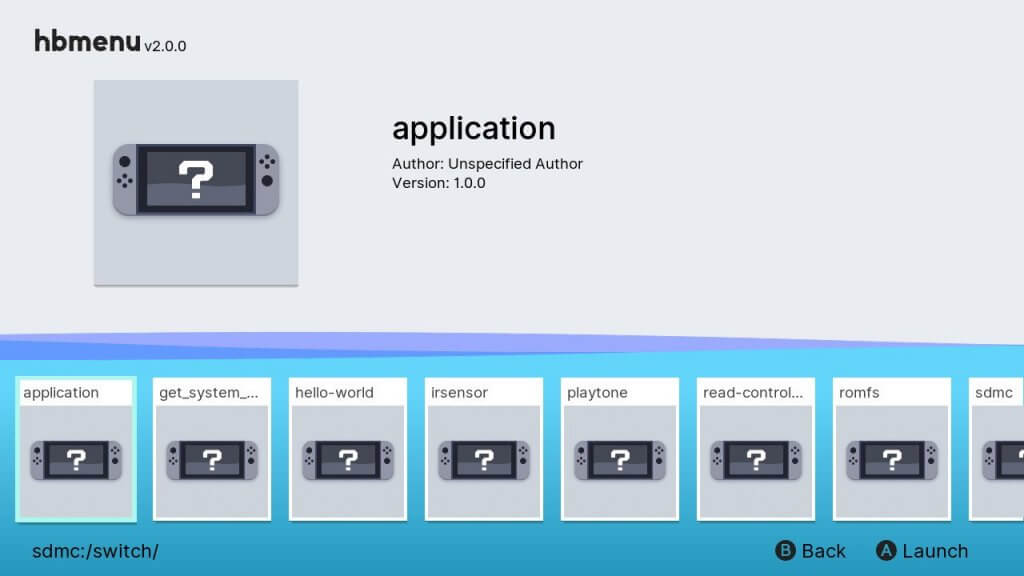

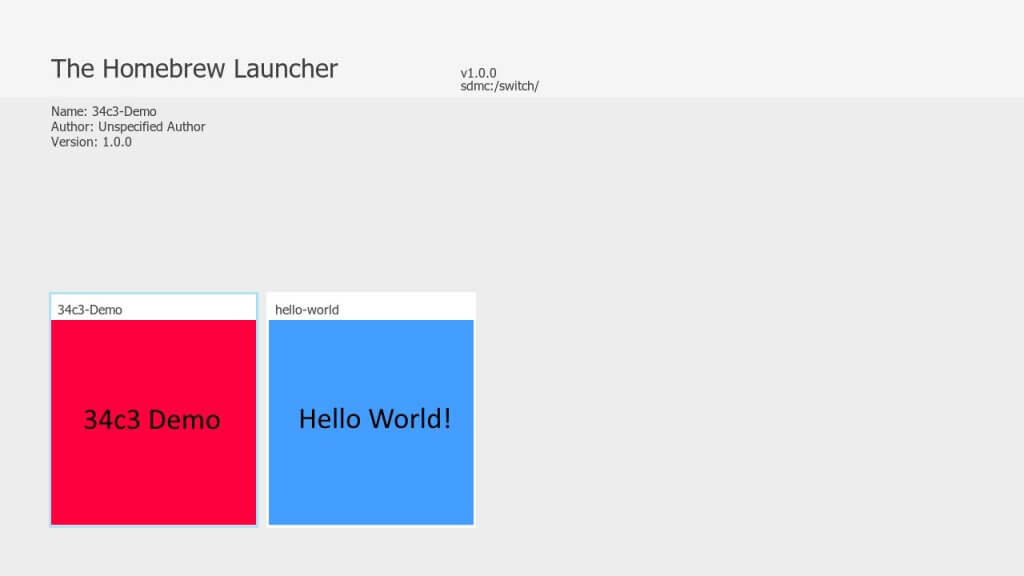

Auf welcher Firmware sollte meine Switch sein, damit ich Homebrew nutzen kann? Hier ein Übersichtsbeitrag!

Auf welcher Firmware sollte meine Switch sein, damit ich Homebrew nutzen kann? Hier ein Übersichtsbeitrag!