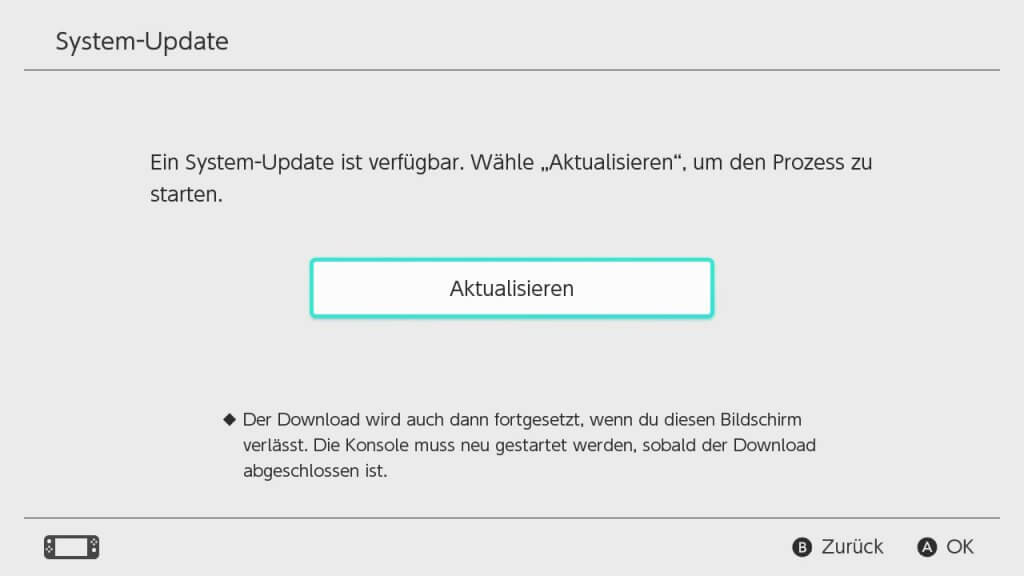

Auf welcher Firmware sollte meine Switch sein, damit ich Homebrew nutzen kann? Hier ein Übersichtsbeitrag!

Auf welcher Firmware sollte meine Switch sein, damit ich Homebrew nutzen kann? Hier ein Übersichtsbeitrag!

Weiterlesen "[Veraltet] Switch-Homebrew: Welche Firmware für was?" ➝

Auf welcher Firmware sollte meine Switch sein, damit ich Homebrew nutzen kann? Hier ein Übersichtsbeitrag!

Auf welcher Firmware sollte meine Switch sein, damit ich Homebrew nutzen kann? Hier ein Übersichtsbeitrag!

Weiterlesen "[Veraltet] Switch-Homebrew: Welche Firmware für was?" ➝

SciresM hat wie versprochen einen Write-Up des TrustZone-Exploits von ihm und motezazer für die Switch-Firmware 1.0.0 auf Reddit veröffentlicht. Die Arbeiten dauerten ein paar Tage und begannen Anfang Dezember 2017.

SciresM hat wie versprochen einen Write-Up des TrustZone-Exploits von ihm und motezazer für die Switch-Firmware 1.0.0 auf Reddit veröffentlicht. Die Arbeiten dauerten ein paar Tage und begannen Anfang Dezember 2017.

UPDATE: Laut SciresM folgen die Fertigstellung von ncatool (NCAs enthalten die Titel-Metadaten, ähnlich TMDs bei Wii/Wii U/3DS), die Entwicklung einer CFW und EmuNAND-Lösung für 1.0.0 und die Vorbereitung eines Releases von "deja vu", dem TrustZone-Exploit für > 1.0.0. Der Bug, den deja vu ausnutzt, existiert auch noch in 4.x, allerdings hat Nintendo den Zugriff auf den Memory-Controller entfernt, was die Ausnutzung extrem erschwert. Allerdings wird eine japanische Kopie von Puyo Puyo Tetris für 1.0.0 benötigt werden, da ansonsten der Browser nicht aufgerufen werden kann (die Verbindung zu Captive Portals ist erst ab 2.0.0 möglich)

Originalbeitrag:

Bei 1.0.0 handelt es sich quasi um eine "Beta-Firmware", intern als "Pilot" bezeichnet. Nintendo musste diese mit den ersten Konsolen verschicken, um die Herstellungsdeadline der Switch einhalten zu können – aus diesem Grund enthält diese Firmware einige, kritische Sicherheitslücken, die mit 2.0.0 behoben wurden. Das ist ein übliches Vorgehen in der Branche – so bleibt bis zum eigentlichen Release der Konsole noch einiges an Zeit, die Software zu patchen und auch Online-Features einzubauen.

Um den Text zu verstehen sollten Interessierte ein Grundverständnis von symmetrischen Kryptosystemen, Blockverschlüsselung und der Architektur der Switch mitbringen. Auch den 34C3-Talk sollte man gesehen haben!

Dem ReSwitched-Team ist der ARM-TrustZone-Zugriff auf der Nintendo Switch bis zur Firmware 3.0.2 gelungen. Bereits vor einigen Tagen ist dies auf den Versionen 2.0.0 bis 2.3.0 geglückt; am Anfang war dies nur auf 1.0.0 möglich.

Dem ReSwitched-Team ist der ARM-TrustZone-Zugriff auf der Nintendo Switch bis zur Firmware 3.0.2 gelungen. Bereits vor einigen Tagen ist dies auf den Versionen 2.0.0 bis 2.3.0 geglückt; am Anfang war dies nur auf 1.0.0 möglich.

UPDATE: Firmware 1.0 wird alles früher bekommen, als neuere Firmware-Versionen.

TrustZone steht quasi nochmal eine Stufe über dem Kernel und verwaltet sämtliche Hardware, sowie die Crypto-Engine mit den Keyslots. Es war nicht mal nötig, den Exploit für die Firmware 3.x anzupassen, er funktionierte einfach so. Für eine Custom Firmware reicht allerdings auch Kernel-Zugriff.

Auf der Firmware >= 4.0.0 ist momentan nur Code-Ausführung im Userland mit privaten Exploits möglich (sprich: einfache Homebrews, wie bspw. Emulatoren).

UPDATES SIEHE UNTEN!

UPDATES SIEHE UNTEN!

Laut SciresM ist dem ReSwitched-Team offenbar der Zugriff auf den Kernel auf den Switch-Firmware 2.0.0 bis 3.0.2 geglückt. Der Kernel-Hack soll zusammen mit einer Custom-Firmware-Lösung erscheinen. Zudem existiert auch ein Userland-Exploit für die aktuelle Switch-Firmware 4.1.0, der allerdings vorerst geheim bleibt.

Weiterlesen "[2. UPDATE] Switch: TrustZone Code-Ausführung bis 3.0.2 möglich" ➝

kgsws hat eine GUI für den ACE Loader veröffentlicht, mit dem sich NROs über einen HTTP-Server starten lassen. Um das gleich klarzustellen: Dies ist NICHT der Homebrew Launcher, der für den 1. Februar angekündigt wurde!

kgsws hat eine GUI für den ACE Loader veröffentlicht, mit dem sich NROs über einen HTTP-Server starten lassen. Um das gleich klarzustellen: Dies ist NICHT der Homebrew Launcher, der für den 1. Februar angekündigt wurde!

Da das Laden von einer SD-Karte noch nicht möglich ist, werden Homebrews über einen HTTP-Server und dann über PegaSwitchs ACE Loader geladen. Das Prozedere zum Aufsetzen ist kompliziert und dauert länger, als wenn man einfach die NROs "so" über PegaSwitch an die Konsole sendet, daher ist das Ganze nur für Neugierige Tüftler interessant.

Man sieht sogar, dass der Loader Optionen hat, um Parameter an andere Homebrew-Applikationen zu übergeben, um bspw. verschiedene Versionen von Doom laufen zu lassen!

Den ACE Loader GUI und Doom findet ihr auf kgsws' GitHub-Seite. Dort findet ihr auch eine README. Zur Ausführung werden die Firmware 3.0.0 und PegaSwitch benötigt.

Danke an alle Tippgeber!

Das Team Xecuter, welches u.a. für Xbox-Mods bekannt ist, hat ein Produkt angekündigt, welches eine Custom Firmware auf allen Switch-Konsolen und -Firmwares ermöglichen soll.

Das Team Xecuter, welches u.a. für Xbox-Mods bekannt ist, hat ein Produkt angekündigt, welches eine Custom Firmware auf allen Switch-Konsolen und -Firmwares ermöglichen soll.

Das "Produkt", welches höchstwahrscheinlich eine Art Modchip sein wird (angesichts der anderen Mods des Teams), soll eine permanente CFW und Homebrew "auf allen Switch-Konsolen und -Firmwares" ermöglichen und das auch in der Zukunft.

Als Beweis wurde neben eines Videos, welches das Xecuter-Logo beim Booten anzeigt, auch ein Key zum Entschlüsseln der STAGE2 des Bootloaders (1.0.0 bis 2.1.0) veröffentlicht, welcher korrekt ist, wie u.a. von derrek bestätigt wurde.

Natürlich sollte man skeptisch bleiben, ob es wirklich wahr ist, da bspw. noch nichts auf aktuellen Firmware-Versionen gezeigt wurde und auch sonst die Beweise eher dünn sind. Wir halten euch auf dem Laufenden! Im Frühjahr soll es wohl so weit sein.

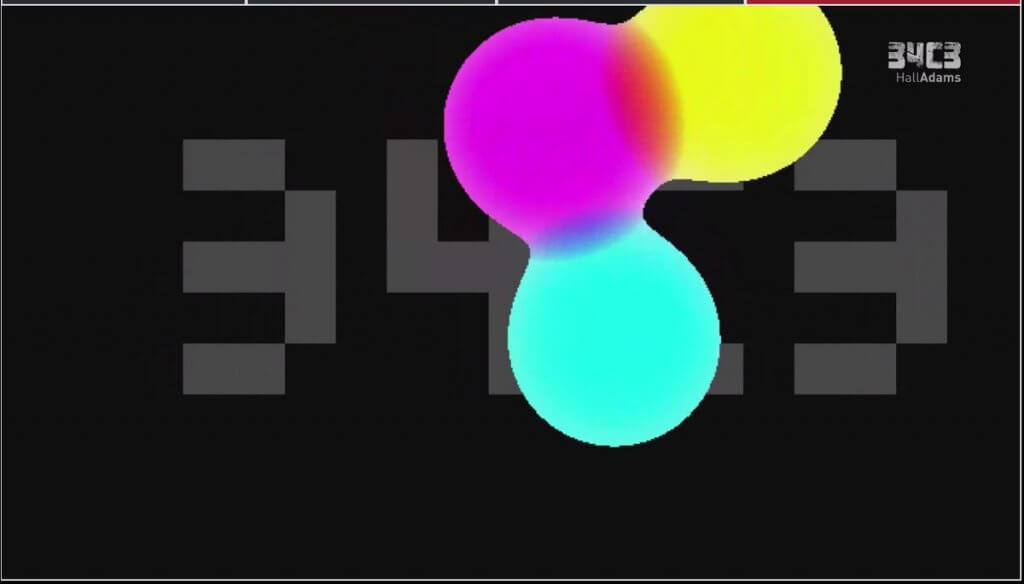

Der 34C3-Talk zur Switch ist vorbei und plutoo, derrek und naehrwert haben uns interessante Einblicke in das Sicherheitssystem der Switch gegeben.

Der 34C3-Talk zur Switch ist vorbei und plutoo, derrek und naehrwert haben uns interessante Einblicke in das Sicherheitssystem der Switch gegeben.

Das Highlight war eine kleine Homebrew-Demo, die ihr oben seht. Zudem arbeitet das Switchbrew- mit dem ReSwitched-Team zusammen, um die Homebrew-Library libnx zu aktualisieren, die vor einigen Monaten veröffentlicht wurde. So ist jetzt Filesystem-, Netzwerk-, USB- und Controller-Input-Zugriff möglich. Zudem lassen sich simple Grafiken ausgeben, allerdings noch ohne GPU-Rendering. Natürlich ist das noch nicht alles, bspw. lässt sich noch kein Sound ausgeben. Aber das ist sicherlich nur eine Frage der Zeit.

Es gab auch eine ganz klare Ansage: Es wird bald Homebrew geben – auf 3.0.0. Aber das ist ja auch schon seit längerem bekannt.

Bitte beachtet, dass es mir aufgrund des Umfangs und der Komplexität des Themas nicht möglich ist, den Beitrag zusammenzufassen. Ihr könnt euch diesen aber online nochmal ansehen.

Stary2001 hat einen primären 3DS-Exploit für das Spiel "Block Factory" veröffentlicht. Das Problem dabei ist allerdings, dass das Spiel nur im eShop erschien und nicht mehr erhältlich ist. Es ist also nur für die nützlich, die das Spiel mal gekauft und noch installiert haben.

Dabei handelt es sich um einen ARM11-Userland-Exploit, es können also nur der Homebrew Launcher und kleinere Homebrews ausgeführt werden. Er funktioniert aber auch auf der aktuellen 3DS-Firmware 11.6.

Fullmetal5 hat überraschend einen Wii-Exploit für Adobe Flash Lite veröffentlicht, welches vom Internet-Kanal genutzt wird. Dieser unterstützt das Wii-Systemmenü 4.3.

Fullmetal5 hat überraschend einen Wii-Exploit für Adobe Flash Lite veröffentlicht, welches vom Internet-Kanal genutzt wird. Dieser unterstützt das Wii-Systemmenü 4.3.

Es wird nicht einmal eine SD-Karte benötigt! Einfach flashhax.com auf der Wii aufrufen, die Seite als Favorit speichern und diesen anklicken – es wird der HackMii Installer gestartet, mit dem man den Homebrewkanal und BootMii installieren kann. Einige berichten, dass der Exploit schon auf europäischen Konsolen funktioniert, offiziell wird aber nur USA unterstützt. Der Entwickler wird ihn aber anpassen, versucht einfach mal euer Glück! Angeblich funktioniert es besser, wenn der Bildschirmmodus auf 60 Hz eingestellt ist.

Es gibt sogar eine Version mit integriertem Wiimmfi-Patcher!

Die Sicherheitslücke ist noch gar nicht so alt und wurde erst Ende 2015 von Googles Sicherheitsteam "Project Zero" entdeckt und im Februar 2016 gefixt – natürlich nicht auf der Wii, die nach wie vor Flash Lite 3.1 verwendet. Eine umfangreiche, technische Erklärung finden Wissbegierige im GBATemp-Thread.

Das Ganze funktioniert übrigens nicht im Wii-Modus der Wii U, da der Internet-Kanal hier nicht über den Wii-Shop heruntergeladen werden kann. Aber hier gibt es sowieso wuphax.

Danke an Maschell für den Hinweis!

Daeken vom ReSwitched-Team ist die arbiträre/"fremde" Code-Ausführung im Userland auf der Nintendo Switch geglückt. Damit sind nützliche Homebrew-Anwendungen nicht mehr weit entfernt. Nach wie vor wird nur die Firmware 3.0.0 unterstützt.

Daeken vom ReSwitched-Team ist die arbiträre/"fremde" Code-Ausführung im Userland auf der Nintendo Switch geglückt. Damit sind nützliche Homebrew-Anwendungen nicht mehr weit entfernt. Nach wie vor wird nur die Firmware 3.0.0 unterstützt.

Das letzte Update vom Team gab es Anfang Oktober – damals hieß es noch, dass das sdb-Systemmodul kompromittiert und eine JOP-"Kette" "gelegt" werden müssen – dies ist jetzt gelungen. Da Daeken sein Ziel erreicht hat, zieht er sich in den Hintergrund zurück.

Währenddessen kümmert sich der Rest des Teams um libnx, dem freien SDK zur Homebrew-Erstellung, damit "richtige" Homebrews möglich sind (beispielsweise Grafiken ausgeben, etc.).

Wer schon mal einen Vorgeschmack will, kann die NRO (sozusagen die RPXs der Switch) per PegaSwitch laden – Anweisungen gibt’s dafür in unserem Flog-Beitrag – beim letzten Schritt muss aber die "loadNro.js" geladen werden.

![]() FIX94 hat den Fork des Homebrewkanals aktualisiert.

FIX94 hat den Fork des Homebrewkanals aktualisiert.

Wenn der Kanal über den WiiVC Channel Booter gestartet und dann eine Homebrew geladen und beendet wird, kehrt diese jetzt wieder zum Homebrewkanal zurück, anstatt zum Wii-U-Menü.

- added code based on TinyLoad to stub that allows wii vc to return to HBC when wii vc channel booter was used to initially get into HBC - pushed OHBC version to 1.1.4

Nintendo Switch codeausführung, exploit, homebrew, ReSwitched, rohan, userland

Das ReSwitched-Team hat sich heute nach einigen Monaten Abwesenheit zurückgemeldet. So macht man die eigenen Projekte öffentlich und präsentiert ROhan, einen Work-In-Progress Exploit für Code-Ausführung im Userland.

Das ReSwitched-Team hat sich heute nach einigen Monaten Abwesenheit zurückgemeldet. So macht man die eigenen Projekte öffentlich und präsentiert ROhan, einen Work-In-Progress Exploit für Code-Ausführung im Userland.

So hat man das Exploit-Toolkit "PegaSwitch 3.0" für die Firmware 2.0.0 bis 3.0.0 und ein Open-Source Homebrew-SDK mit dem Namen "libtransistor" veröffentlicht. Dazu gesellt sich "Mephisto", ein hoch-performanter Emulator für Switch-Binarys. Unter "SwIPC" können Interessierte auch IPC-Spezifikationen finden.

Das Highlight ist aber definitiv ROhan. Dabei handelt es sich um einen Exploit für Code-Ausführung im Userland nur für die Firmware 3.0.0. Dazu wird u.a. ein Fehler im Service-Manager ("sm") des SwitchOS ausgenutzt, welcher mit der Firmware 3.0.1 behoben wurde. Das ist aber noch nicht alles: es wird auch ein kompromittiertes Sysmodul benötigt, mit dem ein Man-In-The-Middle auf die spl:-Services ausgeführt werden kann, welcher die Frage nach dem Debug-Mode immer mit "ja" beantwortet (IsDebugMode). Das wird eigentlich dazu benutzt, das Testen zu vereinfachen, kann aber hier dazu genutzt werden, die Signaturen-Checks zu überspringen.

Dem SwitchOS wird also vorgespielt, dass eine Binary im Entwicklermodus geladen wird, was die Signaturen (ob diese Binary von Nintendo stammt) nicht prüft.

Ein kompromittiertes Systemmodul wird benötigt, da der ReplyAndReceive-Syscall (der einen Service imitiert), im Internetbrowser nicht existiert – also übernimmt man kurzerhand einfach ein anderes Modul. Auf 3.0.0 enthält das sdb-Systemmodul, welches auch mit dieser Firmware eingeführt wurde, einige Fehler, was es zu einem attraktiven Angriffsziel macht.

Allerdings fehlt noch eine ROP-/JOP-Kette mit der arbiträre/"fremde" Funktionen aufgerufen werden können – das einzige, fehlende Stück zur Userland Code-Ausführung.

Das alles ist natürlich primär für Entwickler interessant, aber für Nutzer ist es interessant zu wissen, dass es vorangeht. Das Einzige, was wir euch mitgeben können, ist, dass ihr auf keinen Fall eure Switch auf 3.0.1+ aktualisieren solltet. Wer gezielt auf 3.0.0 aktualisieren möchte, kann dies bspw. mit Pokkén Tournament DX tun.

UPDATE: ROhan ausführlicher beschrieben.

![]() Hier ist ein weiteres 3DS-Update! Nintendos Changelog kann man sich ja mittlerweile sparen, hier ist aber wieder unser Rundown:

Hier ist ein weiteres 3DS-Update! Nintendos Changelog kann man sich ja mittlerweile sparen, hier ist aber wieder unser Rundown:

Pirater12 muss OCS nachpatchen.

Ein kritischer Fehler beim Entpacken von GodMode9 wurde behoben.

Fixed a critical bug.

Pirater12 hat sein One-Click Setup-Tool für den 3DS aktualisiert.

OCS wird jetzt auch für 3ds.guide verwendet – ob man das gut finden soll, ist jedem selbst überlassen. Jedenfalls wurde in dieser Version eine Gesamtfortschrittsleiste hinzugefügt und einige Fehler behoben. Ferner wird der Download von Dateien übersprungen, wenn diese schon existieren.

* A total progress bar * Skip downloading of files if they already exsist * Cleanup of the messy UI * Database errors fixed * 2 non-critical bugs fixed * Automatic production of boot.3dsx * Some other I-am-not-able-to-remember features