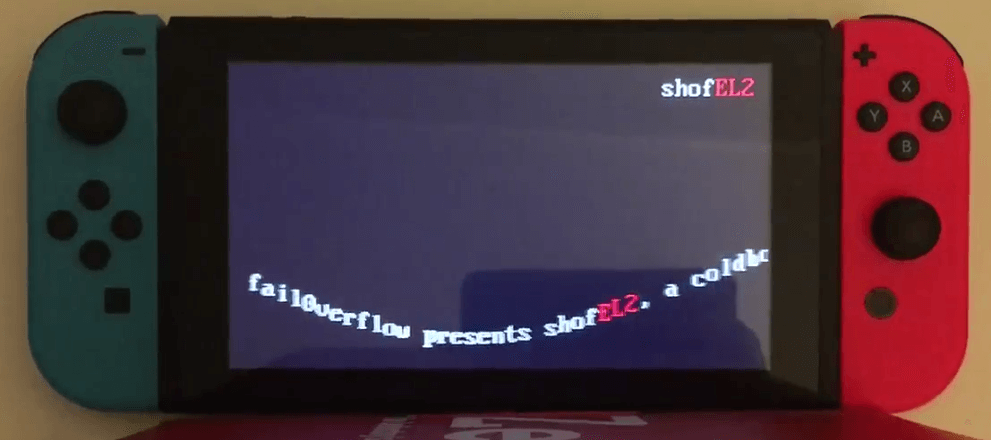

Fail0verflow hat ihre Implementierung des Tegra-X1-Exploits und Linux für die Switch veröffentlicht. Auch haben sie Dolphin auf der Switch geteasered.

Fail0verflow hat ihre Implementierung des Tegra-X1-Exploits und Linux für die Switch veröffentlicht. Auch haben sie Dolphin auf der Switch geteasered.

Weiterlesen "fail0verflow veröffentlicht ShofEL2 und Linux für Switch" ➝

Fail0verflow hat ihre Implementierung des Tegra-X1-Exploits und Linux für die Switch veröffentlicht. Auch haben sie Dolphin auf der Switch geteasered.

Fail0verflow hat ihre Implementierung des Tegra-X1-Exploits und Linux für die Switch veröffentlicht. Auch haben sie Dolphin auf der Switch geteasered.

Weiterlesen "fail0verflow veröffentlicht ShofEL2 und Linux für Switch" ➝

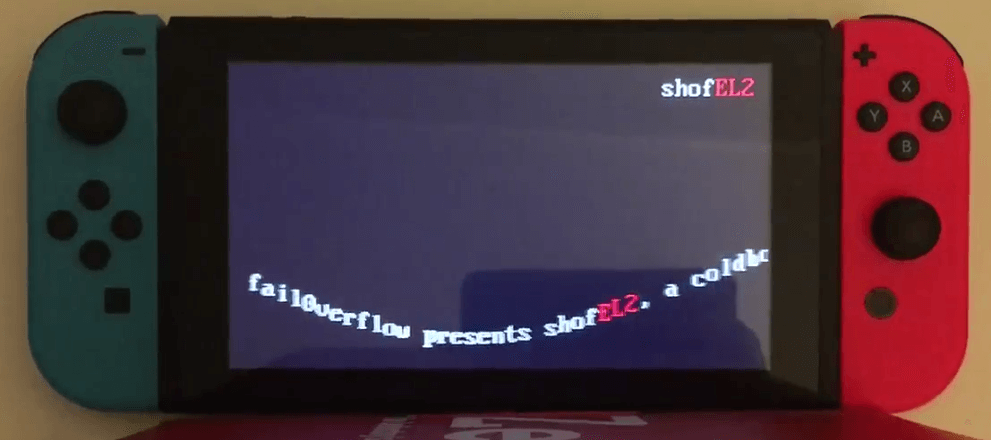

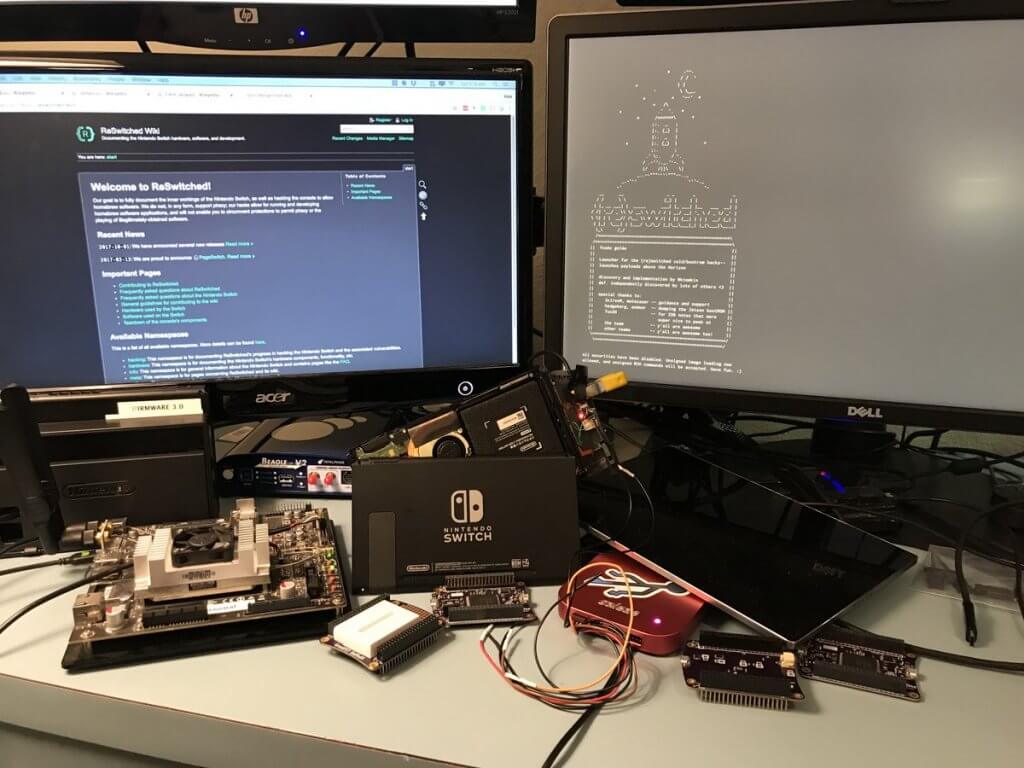

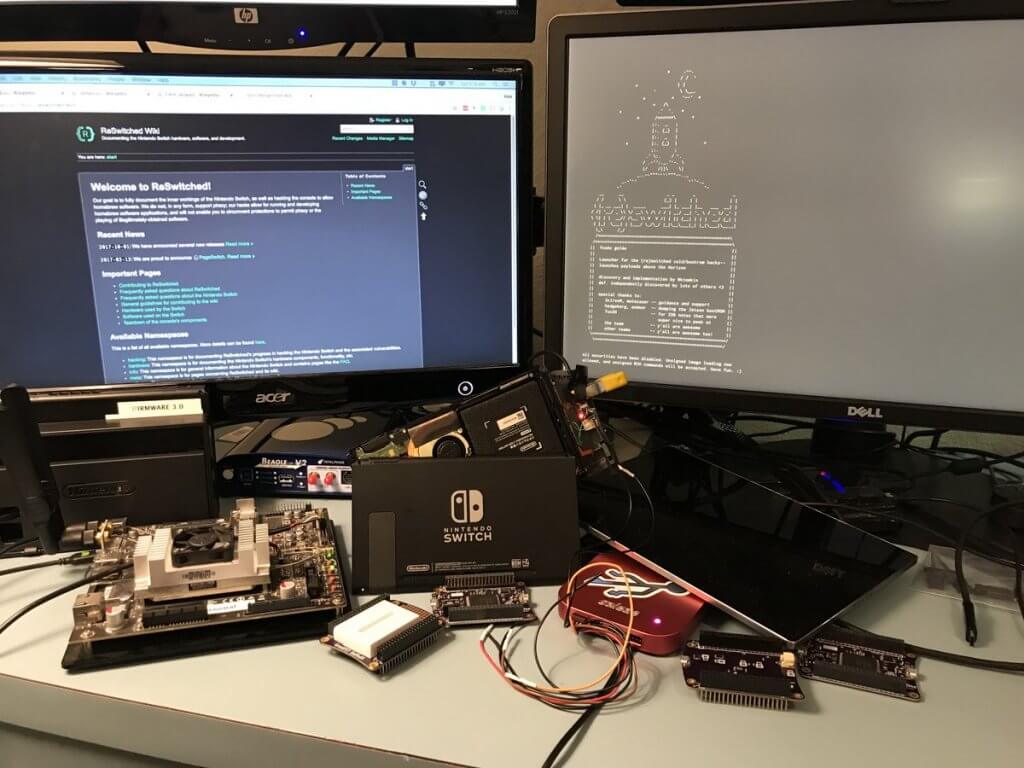

Kürzlich wurde die Tegra X1 Bootrom geleaked und kurz daraufhin von einem Unbekannten der kritische Bug darin beschrieben. Nun hat das ReSwitched-Team Fusée Gelée vorab veröffentlicht – den Bootrom-Exploit, der auf allen Firmware-Versionen funktioniert. Betroffen sind alle Switches, die bisher veröffentlicht wurden (dies trifft in Zukunft nicht auf die neuen "Mariko"-Systeme mit T214 SoC zu).

Kürzlich wurde die Tegra X1 Bootrom geleaked und kurz daraufhin von einem Unbekannten der kritische Bug darin beschrieben. Nun hat das ReSwitched-Team Fusée Gelée vorab veröffentlicht – den Bootrom-Exploit, der auf allen Firmware-Versionen funktioniert. Betroffen sind alle Switches, die bisher veröffentlicht wurden (dies trifft in Zukunft nicht auf die neuen "Mariko"-Systeme mit T214 SoC zu).

Weiterlesen "Fusée Gelée veröffentlicht – Switch Bootrom-Exploit für alle Firmware-Versionen" ➝

Nintendo Switch atmosphere, cfw, coldboot, custom firmware, exploit, homebrew, switch

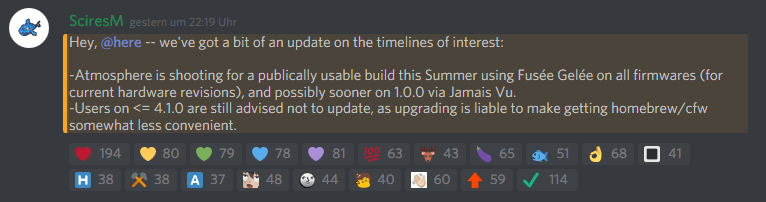

SciresM hat auf dem ReSwitched-Discord angekündigt, dass seine Custom Firmware "Atmosphère" zusammen mit dem Coldboot-Exploit "Fusée Gelée" im Sommer für alle Firmware-Version für die aktuelle Hardware-Revision erscheinen soll.

SciresM hat auf dem ReSwitched-Discord angekündigt, dass seine Custom Firmware "Atmosphère" zusammen mit dem Coldboot-Exploit "Fusée Gelée" im Sommer für alle Firmware-Version für die aktuelle Hardware-Revision erscheinen soll.

Nutzer auf der Firmware 1.0.0 werden eventuell früher mithilfe von Jamais Vu versorgt. Nutzer mit der Firmware <= 4.1.0 sollten trotzdem nicht aktualisieren, da das Updaten das Ausführen der CFW/von Homebrew "weniger bequem" sein soll. Was damit gemeint ist, ist unbekannt, jedoch meinte Kate u.a., dass man Nutzer davon abhalten möchte, mehrere Switches zu kaufen (eine für CFW, eine für aktuelle Spiele), aber man keinen Hardmod benötigen wird. SciresM möchte auch unbedingt Zugriff auf die neue Hardware-Revision, wenn sie denn erscheint – das erinnert an den ersten 3DS-Exploit, der dadurch verschoben wurde.

Bei Fusée Gelée handelt es sich um einen Coldboot-Exploit, der auf allen Switches und allen Firmware-Versionen funktioniert – da es sich um einen Fehler in der Bootrom handelt, kann dieser nur mithilfe einer neuen Hardware-Revision behoben werden, welche Nintendo anscheinend schon vorbereitet. Atmosphère wird auch einen EmuNAND unterstützen, sodass auf die aktuelle Firmware im EmuNAND aktualisiert werden kann.

Nintendo Switch coldboot, exploit, homebrew, switch, trustzone

Das ReSwitched-Team hat heute zwei große Ankündigungen gemacht: Ihnen ist die TrustZone Code-Ausführung auf der aktuellen Switch-Firmware 4.1.0 und ein Coldboot-Exploit per Software gelungen.

Das ReSwitched-Team hat heute zwei große Ankündigungen gemacht: Ihnen ist die TrustZone Code-Ausführung auf der aktuellen Switch-Firmware 4.1.0 und ein Coldboot-Exploit per Software gelungen.

Nochmal zur Erinnerung: TrustZone verwaltet die gesamte Hardware und die Crypto der Nintendo Switch – damit ist Zugriff auf alles möglich. Motezazer, ktemkin und SciresM ist die TrustZone Code-Ausführung auf der aktuellen Switch-Firmware 4.1.0 gelungen. Der letzte Stand war, dass ein Fehler im Memory-Controller nicht mehr ausgenutzt werden konnte.

"Fusée gelée" heißt der Coldboot-Exploit, den Kate Temkin entdeckt und implementiert hat. Mit einem Coldboot-Exploit kann Code direkt beim Start des Systems ausgeführt werden. Bei diesem Exploit handelt es sich um einen Software-Bug – es wird also kein Hardmod benötigt! Ein dreisekündiges Video dazu findet ihr auf YouTube. Dieser Exploit betrifft alle Tegra-X1-Geräte.

Natürlich ist ein Update jetzt absolut nicht mehr empfohlen! Das ist ein extrem schneller Fortschritt und man kann das ReSwitched-Team nur beglückwünschen!

Wer Updates blocken will sollte beide DNS-Server seiner Switch auf "173.255.238.217" setzen.

Heute vor zehn Jahren erschien der erste Exploit für die Nintendo Wii und startete damit eine großartige Homebrew-Geschichte.

Heute vor zehn Jahren erschien der erste Exploit für die Nintendo Wii und startete damit eine großartige Homebrew-Geschichte.

Opfer war das Spiel "The Legend of Zelda: Twilight Princess". Der "Twilight Hack" von Team Twiizers nutzte einen Pufferüberlauf ("Buffer Overflow") aus, der durch einen zu langen Namen des Pferdes Epona verursacht wurde. Das Spiel erlaubt zwar nicht, so lange Namen einzugeben, allerdings lässt sich die Speicherdatei manipulieren und auf die Wii kopieren. Der Name enthält sogar ein kleines Programm, was in den Speicher geladen wird, welches nicht nur den "Pferdenamen-Buffer" füllt, sondern auch benachbarte. Diese werden von der Konsole als nächstes ausgeführt und voilà: Eine boot.elf/boot.dol wird vom Root der SD-Karte geladen!

Früher musste sogar jede Homebrew einzeln über den Twilight Hack geladen werden – der Homebrewkanal folgte erst im Mai 2008 und BootMii sogar erst ein Jahr darauf!

Im Juni 2008 versuchte Nintendo, mit dem Systemmenü 3.3 den Twilight Hack zu fixen, indem das Kopieren verhindert wird. Der Fix war allerdings nicht perfekt und so veröffentlichte Team Twiizers die beta1. Im November 2008 wurde der Exploit erneut mit 3.4 unschädlich gemacht, allerdings versagte auch hier der Fix von Nintendo und die beta2 erschien kurz daraufhin. Mit 4.0 im März 2009 war der Twilight Hack dann endgültig Geschichte.

Wer an mehr Wii-Homebrew interessiert ist: Der Console-Hacking-Beitrag von der 25C3 ist sehr sehenswert!

SciresM hat wie versprochen einen Write-Up des TrustZone-Exploits von ihm und motezazer für die Switch-Firmware 1.0.0 auf Reddit veröffentlicht. Die Arbeiten dauerten ein paar Tage und begannen Anfang Dezember 2017.

SciresM hat wie versprochen einen Write-Up des TrustZone-Exploits von ihm und motezazer für die Switch-Firmware 1.0.0 auf Reddit veröffentlicht. Die Arbeiten dauerten ein paar Tage und begannen Anfang Dezember 2017.

UPDATE: Laut SciresM folgen die Fertigstellung von ncatool (NCAs enthalten die Titel-Metadaten, ähnlich TMDs bei Wii/Wii U/3DS), die Entwicklung einer CFW und EmuNAND-Lösung für 1.0.0 und die Vorbereitung eines Releases von "deja vu", dem TrustZone-Exploit für > 1.0.0. Der Bug, den deja vu ausnutzt, existiert auch noch in 4.x, allerdings hat Nintendo den Zugriff auf den Memory-Controller entfernt, was die Ausnutzung extrem erschwert. Allerdings wird eine japanische Kopie von Puyo Puyo Tetris für 1.0.0 benötigt werden, da ansonsten der Browser nicht aufgerufen werden kann (die Verbindung zu Captive Portals ist erst ab 2.0.0 möglich)

Originalbeitrag:

Bei 1.0.0 handelt es sich quasi um eine "Beta-Firmware", intern als "Pilot" bezeichnet. Nintendo musste diese mit den ersten Konsolen verschicken, um die Herstellungsdeadline der Switch einhalten zu können – aus diesem Grund enthält diese Firmware einige, kritische Sicherheitslücken, die mit 2.0.0 behoben wurden. Das ist ein übliches Vorgehen in der Branche – so bleibt bis zum eigentlichen Release der Konsole noch einiges an Zeit, die Software zu patchen und auch Online-Features einzubauen.

Um den Text zu verstehen sollten Interessierte ein Grundverständnis von symmetrischen Kryptosystemen, Blockverschlüsselung und der Architektur der Switch mitbringen. Auch den 34C3-Talk sollte man gesehen haben!

Dem ReSwitched-Team ist der ARM-TrustZone-Zugriff auf der Nintendo Switch bis zur Firmware 3.0.2 gelungen. Bereits vor einigen Tagen ist dies auf den Versionen 2.0.0 bis 2.3.0 geglückt; am Anfang war dies nur auf 1.0.0 möglich.

Dem ReSwitched-Team ist der ARM-TrustZone-Zugriff auf der Nintendo Switch bis zur Firmware 3.0.2 gelungen. Bereits vor einigen Tagen ist dies auf den Versionen 2.0.0 bis 2.3.0 geglückt; am Anfang war dies nur auf 1.0.0 möglich.

UPDATE: Firmware 1.0 wird alles früher bekommen, als neuere Firmware-Versionen.

TrustZone steht quasi nochmal eine Stufe über dem Kernel und verwaltet sämtliche Hardware, sowie die Crypto-Engine mit den Keyslots. Es war nicht mal nötig, den Exploit für die Firmware 3.x anzupassen, er funktionierte einfach so. Für eine Custom Firmware reicht allerdings auch Kernel-Zugriff.

Auf der Firmware >= 4.0.0 ist momentan nur Code-Ausführung im Userland mit privaten Exploits möglich (sprich: einfache Homebrews, wie bspw. Emulatoren).

Auf der 33C3 2016 haben derrek, naehrwert und nedwill ihre Fortschritte beim Exploiten der Wii U gezeigt. Besonderer Fokus wurde dort auf den boot1 gelegt, dem Bootloader der Wii U. Ein potenzieller Fehler wurde gefunden, allerdings wurde er nie in der Praxis ausgenutzt – der berüchtigte Satz "After all, it’s just the Wii U" fiel und das Team beschäftigte sich später mit der Switch.

Auf der 33C3 2016 haben derrek, naehrwert und nedwill ihre Fortschritte beim Exploiten der Wii U gezeigt. Besonderer Fokus wurde dort auf den boot1 gelegt, dem Bootloader der Wii U. Ein potenzieller Fehler wurde gefunden, allerdings wurde er nie in der Praxis ausgenutzt – der berüchtigte Satz "After all, it’s just the Wii U" fiel und das Team beschäftigte sich später mit der Switch.

Nun hat Hexkyz Details von derrek erhalten und mit diesen ist ihm die Code-Ausführung im boot1 gelungen. Allerdings ist das Ganze nicht so nützlich, wie man sich anfangs erhofft hatte.

Stary2001 hat einen primären 3DS-Exploit für das Spiel "Block Factory" veröffentlicht. Das Problem dabei ist allerdings, dass das Spiel nur im eShop erschien und nicht mehr erhältlich ist. Es ist also nur für die nützlich, die das Spiel mal gekauft und noch installiert haben.

Dabei handelt es sich um einen ARM11-Userland-Exploit, es können also nur der Homebrew Launcher und kleinere Homebrews ausgeführt werden. Er funktioniert aber auch auf der aktuellen 3DS-Firmware 11.6.

Fullmetal5 hat überraschend einen Wii-Exploit für Adobe Flash Lite veröffentlicht, welches vom Internet-Kanal genutzt wird. Dieser unterstützt das Wii-Systemmenü 4.3.

Fullmetal5 hat überraschend einen Wii-Exploit für Adobe Flash Lite veröffentlicht, welches vom Internet-Kanal genutzt wird. Dieser unterstützt das Wii-Systemmenü 4.3.

Es wird nicht einmal eine SD-Karte benötigt! Einfach flashhax.com auf der Wii aufrufen, die Seite als Favorit speichern und diesen anklicken – es wird der HackMii Installer gestartet, mit dem man den Homebrewkanal und BootMii installieren kann. Einige berichten, dass der Exploit schon auf europäischen Konsolen funktioniert, offiziell wird aber nur USA unterstützt. Der Entwickler wird ihn aber anpassen, versucht einfach mal euer Glück! Angeblich funktioniert es besser, wenn der Bildschirmmodus auf 60 Hz eingestellt ist.

Es gibt sogar eine Version mit integriertem Wiimmfi-Patcher!

Die Sicherheitslücke ist noch gar nicht so alt und wurde erst Ende 2015 von Googles Sicherheitsteam "Project Zero" entdeckt und im Februar 2016 gefixt – natürlich nicht auf der Wii, die nach wie vor Flash Lite 3.1 verwendet. Eine umfangreiche, technische Erklärung finden Wissbegierige im GBATemp-Thread.

Das Ganze funktioniert übrigens nicht im Wii-Modus der Wii U, da der Internet-Kanal hier nicht über den Wii-Shop heruntergeladen werden kann. Aber hier gibt es sowieso wuphax.

Danke an Maschell für den Hinweis!

Daeken vom ReSwitched-Team ist die arbiträre/"fremde" Code-Ausführung im Userland auf der Nintendo Switch geglückt. Damit sind nützliche Homebrew-Anwendungen nicht mehr weit entfernt. Nach wie vor wird nur die Firmware 3.0.0 unterstützt.

Daeken vom ReSwitched-Team ist die arbiträre/"fremde" Code-Ausführung im Userland auf der Nintendo Switch geglückt. Damit sind nützliche Homebrew-Anwendungen nicht mehr weit entfernt. Nach wie vor wird nur die Firmware 3.0.0 unterstützt.

Das letzte Update vom Team gab es Anfang Oktober – damals hieß es noch, dass das sdb-Systemmodul kompromittiert und eine JOP-"Kette" "gelegt" werden müssen – dies ist jetzt gelungen. Da Daeken sein Ziel erreicht hat, zieht er sich in den Hintergrund zurück.

Währenddessen kümmert sich der Rest des Teams um libnx, dem freien SDK zur Homebrew-Erstellung, damit "richtige" Homebrews möglich sind (beispielsweise Grafiken ausgeben, etc.).

Wer schon mal einen Vorgeschmack will, kann die NRO (sozusagen die RPXs der Switch) per PegaSwitch laden – Anweisungen gibt’s dafür in unserem Flog-Beitrag – beim letzten Schritt muss aber die "loadNro.js" geladen werden.

Nintendo Switch codeausführung, exploit, homebrew, ReSwitched, rohan, userland

Das ReSwitched-Team hat sich heute nach einigen Monaten Abwesenheit zurückgemeldet. So macht man die eigenen Projekte öffentlich und präsentiert ROhan, einen Work-In-Progress Exploit für Code-Ausführung im Userland.

Das ReSwitched-Team hat sich heute nach einigen Monaten Abwesenheit zurückgemeldet. So macht man die eigenen Projekte öffentlich und präsentiert ROhan, einen Work-In-Progress Exploit für Code-Ausführung im Userland.

So hat man das Exploit-Toolkit "PegaSwitch 3.0" für die Firmware 2.0.0 bis 3.0.0 und ein Open-Source Homebrew-SDK mit dem Namen "libtransistor" veröffentlicht. Dazu gesellt sich "Mephisto", ein hoch-performanter Emulator für Switch-Binarys. Unter "SwIPC" können Interessierte auch IPC-Spezifikationen finden.

Das Highlight ist aber definitiv ROhan. Dabei handelt es sich um einen Exploit für Code-Ausführung im Userland nur für die Firmware 3.0.0. Dazu wird u.a. ein Fehler im Service-Manager ("sm") des SwitchOS ausgenutzt, welcher mit der Firmware 3.0.1 behoben wurde. Das ist aber noch nicht alles: es wird auch ein kompromittiertes Sysmodul benötigt, mit dem ein Man-In-The-Middle auf die spl:-Services ausgeführt werden kann, welcher die Frage nach dem Debug-Mode immer mit "ja" beantwortet (IsDebugMode). Das wird eigentlich dazu benutzt, das Testen zu vereinfachen, kann aber hier dazu genutzt werden, die Signaturen-Checks zu überspringen.

Dem SwitchOS wird also vorgespielt, dass eine Binary im Entwicklermodus geladen wird, was die Signaturen (ob diese Binary von Nintendo stammt) nicht prüft.

Ein kompromittiertes Systemmodul wird benötigt, da der ReplyAndReceive-Syscall (der einen Service imitiert), im Internetbrowser nicht existiert – also übernimmt man kurzerhand einfach ein anderes Modul. Auf 3.0.0 enthält das sdb-Systemmodul, welches auch mit dieser Firmware eingeführt wurde, einige Fehler, was es zu einem attraktiven Angriffsziel macht.

Allerdings fehlt noch eine ROP-/JOP-Kette mit der arbiträre/"fremde" Funktionen aufgerufen werden können – das einzige, fehlende Stück zur Userland Code-Ausführung.

Das alles ist natürlich primär für Entwickler interessant, aber für Nutzer ist es interessant zu wissen, dass es vorangeht. Das Einzige, was wir euch mitgeben können, ist, dass ihr auf keinen Fall eure Switch auf 3.0.1+ aktualisieren solltet. Wer gezielt auf 3.0.0 aktualisieren möchte, kann dies bspw. mit Pokkén Tournament DX tun.

UPDATE: ROhan ausführlicher beschrieben.

![]() Nba_Yoh hat seinen primären 3DS-Exploit "Notehax" für Flipnote Studio 3D veröffentlicht.

Nba_Yoh hat seinen primären 3DS-Exploit "Notehax" für Flipnote Studio 3D veröffentlicht.

UPDATE: Momentan gibt es noch Probleme mit der EUR-Version.

UPDATE 2: Die EUR-Version funktioniert, wenn die Sprache auf französisch gestellt wird.

Dieser ist nicht auf der Firmware 11.6 lauffähig, da auf dieser ein Update für Flipnote erzwungen wird, welches viele Schwachstellen im Notizen-Parser behebt. Nba_Yoh entschuldigte sich nochmal dafür, dass er den Exploit so früh verraten und Nintendo so viel Zeit zum Fixen gegeben hat. Er möchte aber in Zukunft einen brandneuen, primären Exploit veröffentlichen.

SciresM hat den Bootrom-Exploit für den Nintendo 3DS aktualisiert.

Die FIRMs sind nun kleiner und eine Verzögerung nach NTRBoot wurde hinzugefügt, damit das Drücken einer Tastenkombination zum Laden der boot.firm einfacher ist.

Wer aktualisieren möchte, findet eine Anleitung auf 3ds.guide.

* Removed some unnecessary padding to make B9S FIRMs smaller (they now size about 30 KiB, and thus can support NTRboot targets with smaller flashes). * Updated the filesystem library used by the stage 2 loader. * Added additional delay following ntrboot to allow for more time to hold a button-combination for the loaded boot.firm.

Nba_Yoh hat wie angekündigt seinen ARM11-Userland-Exploit für den RPG Maker Player veröffentlicht.

Nba_Yoh hat wie angekündigt seinen ARM11-Userland-Exploit für den RPG Maker Player veröffentlicht.

Dies ist ein primärer 3DS-Exploit für die Firmware 11.5. Benötigt wird die Applikation "RPG Maker Player" in Version 1.1.4.

Bitte den Anweisungen auf der Downloadseite folgen – ihr benötigt einen Code um ein Spiel mit dem Exploit herunterzuladen.